¿Qué son los puertos abiertos? Comprensión de los riesgos de seguridad y formas de protección.

En redes, los puertos son puntos finales lógicos que permiten a un dispositivo identificar los procesos o servicios que se ejecutan en otro dispositivo. En pocas palabras, estos puntos lógicos permiten que los dispositivos se comuniquen entre sí.

Sin embargo, no todos los puertos de un dispositivo aceptan conexiones o, en otras palabras, tráfico. Los que no lo aceptan se denominan puertos cerrados. Sin embargo, algunos dispositivos reciben tráfico y les permiten comunicarse. Estos se denominan puertos abiertos. Los puertos abiertos siempre conllevan ciertos riesgos de seguridad.

En esta entrada de blog, aprenderá qué son los puertos abiertos, los riesgos de seguridad asociados y las formas de protegerlos.

¿Qué es un puerto abierto en una red?

Un puerto abierto es un puerto de red configurado para aceptar conexiones entrantes y salientes. Para ello, las conexiones utilizan diversos protocolos como TCP y UDP. Por el contrario, existen puertos cerrados que no aceptan conexiones y las ignoran.

Cuando un puerto está abierto, se le asigna un número de puerto específico en el dispositivo, lo que lo hace accesible a las conexiones. Este número de puerto escucha activamente las conexiones entrantes y permite que los dispositivos se comuniquen.

Siempre que la comunicación se base en TCP o IP, los puertos son parte integral de ella. Todos los servicios que se ejecutan en un dispositivo, como navegadores web, correo electrónico, transferencias de archivos, etc., realizan sus actividades (envío o recepción de datos) a través de puertos.

Sepa que un solo puerto puede estar dedicado a un servicio específico y no utilizarse para otros servicios. El propósito es alinear los conflictos.

Por ejemplo:

- El puerto 80 se usa para el tráfico HTTP y no se puede usar para el tráfico HTTPS.

¿Para qué se designan los puertos abiertos?

Los puertos abiertos se designan para fines de comunicación entre dispositivos o servidores. Mediante la comunicación, envían y reciben datos a través de estos puertos. Cada puerto asignado a un servicio o aplicación escucha el tráfico (tanto entrante como saliente).

En términos simples, piense en estos puertos como las puertas digitales que permiten que una red local se comunique a través de Internet. Estos puertos desempeñan un papel vital en las comunicaciones de red, especialmente al realizar múltiples tareas en un dispositivo.

Por ejemplo:

Supongamos que está trabajando en línea en un navegador y, al mismo tiempo, ha abierto YouTube en otra pestaña, escuchando música. En estos casos, su dispositivo se conecta a los servidores simultáneamente a través de puertos abiertos separados.

¿Por qué son peligrosos los puertos abiertos?

Siempre que lee o escucha sobre puertos abiertos, suele oír que son peligrosos. Bueno, en realidad no son dañinos. Su propósito es facilitar la comunicación entre los dispositivos y los servicios.

Pero a veces estos puertos se configuran incorrectamente o se vuelven inseguros. En este caso, se vuelven peligrosos.

¿Por qué?

Porque cuando se configuran incorrectamente, los puertos abiertos exponen los datos relacionados con el servicio al mundo exterior, incluidos los ciberdelincuentes.

El siguiente razonamiento le ayudará a comprender mejor el "por qué es peligroso".

Servicios expuestos a atacantes

Un puerto abierto significa que un servicio está escuchando activamente las conexiones. Si ese servicio es vulnerable o está mal configurado, los atacantes pueden explotarlo con diversos fines.

Por ejemplo, intentarán obtener acceso, ejecutar código o interrumpir operaciones que utilicen estos puertos.

Cada puerto abierto mal configurado o vulnerable es un punto de entrada para los atacantes. Cuanto mayor sea el número de puertos abiertos, mayor será la probabilidad de ciberataques.

Riesgo de acceso no autorizado

Los hackers suelen identificar los puertos abiertos en las redes y encontrar sus puntos débiles. Pueden explotarse fácilmente si detectan vulnerabilidades en algunos servicios, como Escritorio remoto (RDP) o SSH. Los hackers pueden obtener el control total del sistema si el acceso no se restringe a tiempo.

Blanco de malware y gusanos

Muchos virus y gusanos explotan puertos específicos (p. ej., WannaCry usó SMB en el puerto 445). Si estos puertos están abiertos y sin parches, el malware puede propagarse rápidamente por los sistemas y causar interrupciones.

¿Cómo encontrar un puerto abierto en una red?

Hay muchas maneras de comprobar si hay un puerto abierto en una red. Puedes usar herramientas de línea de comandos en tu sistema operativo para identificarlos. Sin embargo, el proceso es un poco técnico. Sin embargo, también existe una forma sencilla. Esto se hace usando el verificador de puertos de Macaddresslookup.io.

Así es como puedes hacerlo:

- Visita Macaddresslookup.io.

- Navega hasta la herramienta verificador de puertos.

- Introduce el dominio o la dirección IP en el campo correspondiente.

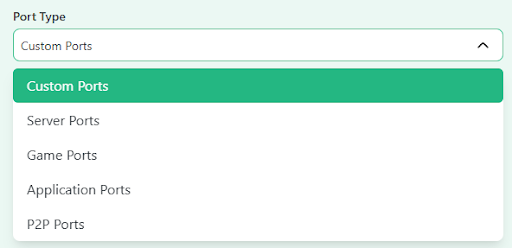

- Selecciona el tipo de puerto (servidor, juego, aplicación, P2P) o marca los puertos personalizados.

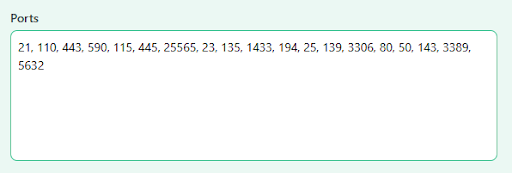

- Agrega los números de puerto separados por comas en el cuadro "Puertos" (si quieres marcar los puertos personalizados). También puedes seleccionarlos de la lista de la derecha.

- Haga clic en "Comprobar".

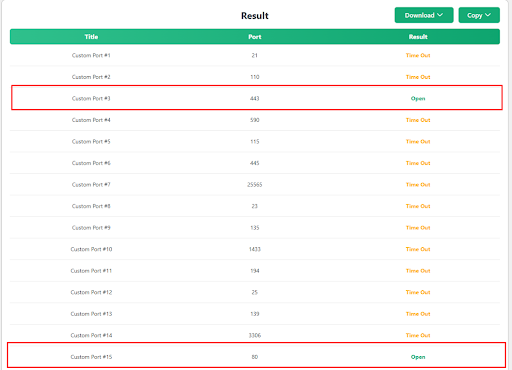

En cuestión de segundos, la herramienta analizará los informes y le mostrará los resultados en una tabla como la que compartimos a continuación.

Vea la tabla anterior. Los puertos cuyos resultados muestran "Abierto" son los puertos abiertos, y los que muestran "Tiempo de espera" son los cerrados.

¿Qué hacer después de encontrar puertos abiertos?

Una vez identificados los puertos abiertos en su red, el siguiente paso es encontrar qué servicios se ejecutan en ellos. Luego, verifique que todos estos puertos abiertos sean seguros y no presenten vulnerabilidades.

¿Cómo proteger los puertos abiertos?

Las siguientes son algunas maneras de proteger los puertos abiertos en una red y protegerlos de los ciberdelincuentes.

-

Segmentación de red

Implementar la segmentación de red es una buena práctica para proteger los puertos abiertos. Su red se divide en pequeñas subredes con diferentes direcciones IP para la segmentación. Incluso si los hackers penetran en una Segmento, no pueden simplemente penetrar el resto. Esto ayuda a reducir el riesgo de que los puertos se vean comprometidos.

-

Cerrar puertos no utilizados

Realice escaneos de puertos ocasionalmente para mantenerse al tanto de los puertos abiertos. Si descubre que algunos puertos innecesarios están configurados para abrirse, ciérrelos inmediatamente. Esto ayudará a reducir los puntos de entrada de actores maliciosos o malware.

-

Usar firewalls

Usar firewalls es otra buena estrategia para proteger los puertos abiertos. Los firewalls están diseñados para controlar el tráfico entrante y saliente de una red. Si alguien no autorizado intenta penetrar en un puerto abierto, el firewall lo bloqueará y solo permitirá el paso del tráfico autorizado.

-

Habilitar la autenticación multifactor

La autenticación multifactor (MFA) consiste en que un usuario debe proporcionar más de una verificación para acceder a los servicios de red a través de los puertos. Actúa como una capa de seguridad adicional para los puertos abiertos y resulta muy beneficiosa.

-

Usar VPN

Las VPN (redes privadas virtuales) solo permiten a los usuarios autenticados acceder a los servicios de red a través de túneles cifrados cuando están habilitadas. Ocultan y protegen los puertos abiertos de la exposición pública, lo que reduce la posibilidad de penetración de los hackers.

Conclusión

Los puertos abiertos de una red se configuran para acceder a los servicios de la misma. Cada puerto se asigna a un servicio específico individualmente. Cuando se exponen al público, se convierten en el objetivo de actores maliciosos. Al utilizarlos, los hackers o el malware Puede penetrar la red y causar problemas. Sin embargo, siguiendo las estrategias que compartimos en esta entrada de blog, puede proteger sus puertos abiertos de los ciberdelincuentes.