¿Qué es un ataque de escaneo de puertos y cómo prevenirlo?

Todo dispositivo digital que se conecta a una red tiene puertos específicos a través de los cuales se comunica (envía y recibe datos) a través de internet. Estos puertos están dedicados a servicios o aplicaciones específicos, cada uno individualmente.

Algunos se denominan puertos abiertos, que permiten el paso del tráfico y la comunicación. Otros se denominan puertos cerrados, lo que significa que no permiten el paso del tráfico.

Los puertos abiertos a veces actúan como puntos de entrada para los hackers. Mediante el ataque de escaneo de puertos, penetran en las redes y causan daños. En esta entrada del blog, aprenderá qué es un ataque de escaneo de puertos y cómo prevenir este tipo de ataque en su red.

Entonces, ¿qué es un ataque de escaneo de puertos?

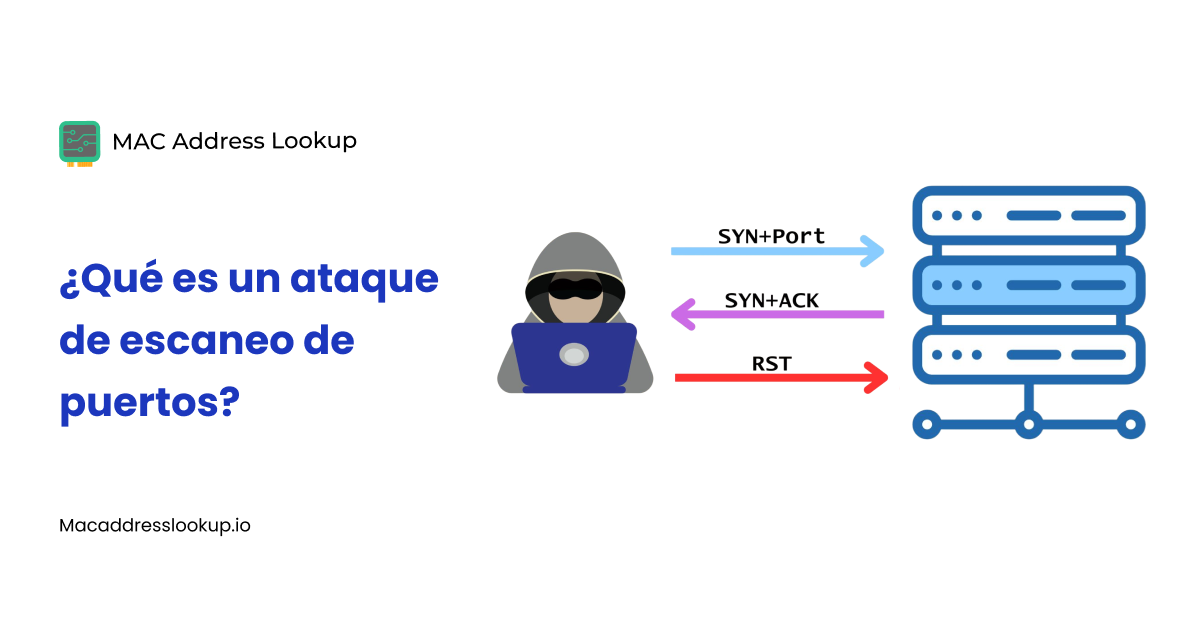

Un ataque de escaneo de puertos no es realmente un ataque en sí mismo. Se trata de una técnica de investigación en la que un hacker envía paquetes a múltiples puertos en un dispositivo objetivo para determinar cuáles están abiertos.

Los puertos abiertos son aquellos a través de los cuales se redirige el tráfico a un servicio en uso en una red. Los hackers encuentran vulnerabilidades en los servicios que utilizan los puertos y las explotan para infiltrarse en la red.

Señales de un ataque de escaneo de puertos

Este tipo de ataques son silenciosos y rápidos. A menudo pasan desapercibidos porque no causan daños inmediatos. Sin embargo, a veces dejan señales que, si se monitorean y evalúan correctamente, pueden ayudarle a detectarlas.

A continuación, se presentan algunas señales comunes que indican que su red está siendo víctima de un ciberataque de escaneo de puertos:

- Aumento repentino del tráfico en una red.

- Alto tráfico en puertos que no suelen estar activos.

- Una sola dirección IP intenta acceder a varios puertos simultáneamente.

- Se activan las reglas del firewall; por ejemplo, muchos intentos bloqueados.

- IDS/IPS señalan actividad sospechosa de escaneo de puertos.

¿Por qué es peligroso el escaneo de puertos en ciberseguridad?

Sin embargo, un escaneo de puertos parece una forma sencilla de comprobar qué puertos de una red están abiertos y cerrados. Sin embargo, muchos expertos en ciberseguridad consideran peligrosa la actividad de escaneo de puertos y la consideran el primer paso para un ataque informático.

Al realizar un escaneo de puertos, se revelan los puertos de red que están abiertos y ejecutando servicios. Algunos escáneres de puertos avanzados pueden incluso revelar las versiones de los servicios que utilizan ese puerto.

Si un hacker encuentra una vulnerabilidad en cualquiera de estos servicios (por ejemplo, si está desactualizado o sin parches), puede explotarla para obtener acceso no autorizado a la red. Además, también pueden llevar a cabo otros ataques como:

- Ataques DDoS dirigidos a servicios expuestos

- Implementaciones de ransomware a través de puertos de acceso remoto vulnerables

- Relleno de credenciales en puertos habilitados para inicio de sesión, como RDP o SSH

Además, algunas herramientas de automatización desarrolladas por hackers explotan automáticamente las vulnerabilidades en los puertos abiertos. Esto conlleva a

- Ejecución remota de código

- Escalada de privilegios

- Control total del sistema objetivo

¿Cómo prevenir ataques de escaneo de puertos?

A continuación, se presentan algunas sugerencias de expertos en ciberseguridad para prevenir ataques de escaneo de puertos.

-

Analizar antes que el atacante

Lo más recomendable para los administradores de red es realizar escaneos de puertos por su cuenta de vez en cuando, antes de que lo hagan los hackers. Este escaneo se puede realizar fácilmente con nuestro verificador de puertos.

¿Por qué? Para identificar vulnerabilidades o puertos innecesarios que estén abiertos. En caso de identificar dichos puertos, ciérrelos inmediatamente. Esto le ayudará a bloquear la entrada de hackers.

-

Implemente firewalls seguros

Al implementar un firewall seguro, puede rastrear el tráfico de los puertos abiertos. Esto le ayudará a detectar y bloquear cualquier tráfico inusual. Sin embargo, no puede bloquear todos los puertos con un firewall.

En primer lugar, bloquearlo todo es imposible debido a las reglas TCP/IP. Si logra bloquearlo todo, también bloqueará toda la comunicación de tráfico. Para evitar esto, se recomienda un firewall adaptativo. Estos bloquean un puerto solo cuando se detecta actividad sospechosa.

-

Use TCP Wrappers

Los TCP Wrappers ayudan a monitorear los paquetes de datos que entran a una red. Solo permiten la comunicación a quienes están autorizados y verificados. El resto será rechazado para la comunicación.

-

Habilitar Port Knocking o la Autorización de Paquete Único (SPA)

El port knocking es otro método sigiloso para prevenir ataques de escaneo de puertos. Mantiene los puertos ocultos hasta que se realiza una secuencia específica de intentos de conexión. Esto ayuda a evitar que los puertos abiertos sean escaneados. Solo nosotrosLos usuarios que conocen la secuencia de "knock" pueden acceder al servicio.

Conclusión

El escaneo de puertos verifica qué puertos están abiertos y activos en una red. Esto suele considerarse el primer paso para que los ciberdelincuentes lleven a cabo un ataque más avanzado.

En un ataque de escaneo de puertos, primero encuentran los puertos abiertos de una red, luego encuentran vulnerabilidades en ellos y las explotan para penetrar en la red y obtener acceso no autorizado a los datos del usuario.

Sin embargo, siguiendo las estrategias de prevención que explicamos en esta entrada de blog, puede proteger los servicios de su red de un ataque de escaneo de puertos.