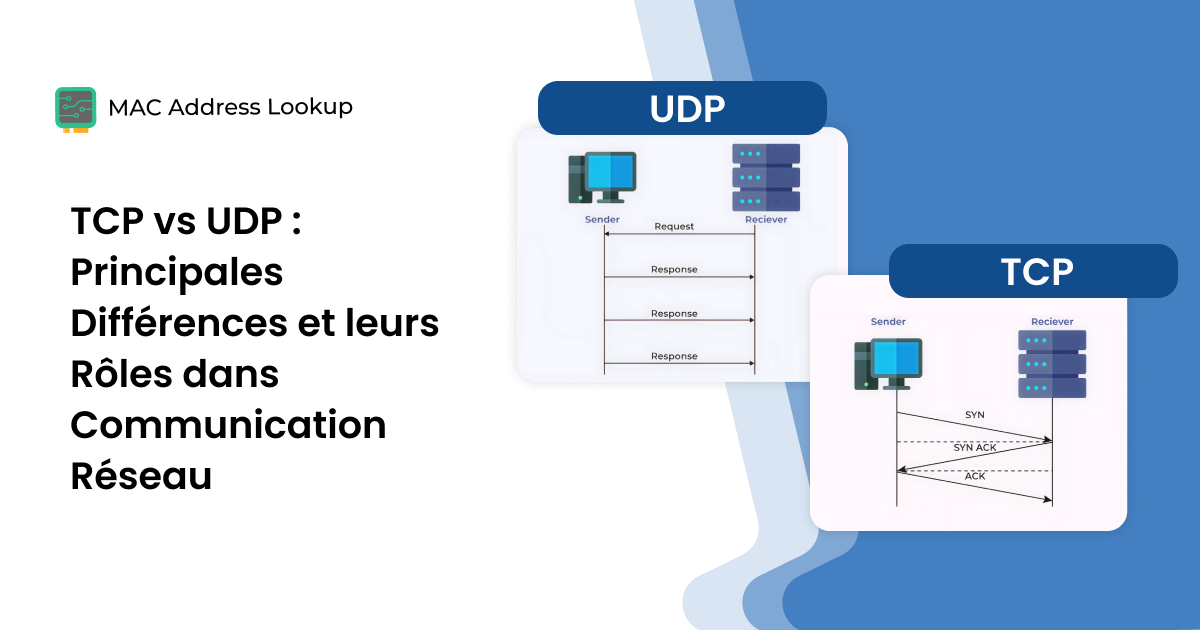

TCP vs UDP : Principales Différences et leurs Rôles dans Communication Réseau

Lorsque vous effectuez des tâches en ligne, comme charger un site web ou envoyer un message, deux protocoles Internet entrent en jeu : TCP (Protocole contrôle transmission) et UDP (Protocole datagramme utilisateur).

Ces deux protocoles appartiennent à la couche transport du modèle TCP/IP du protocole Internet. TCP et UDP garantissent tous deux le transit de vos données sur Internet, mais fonctionnent selon des principes différents.

Cet article de blog expliquera la différence entre tcp et udp protocoles, ainsi que le rôle de chacun dans la communication réseau. Mais avant cela, il est essentiel de comprendre les spécificités du protocole de la couche transport.

Commençons donc par là.

Couche transport dans les modèles OSI et TCP/IP

La couche transport dans le protocole Internet sert d'intermédiaire entre la couche réseau et la couche application. Ce protocole garantit une communication fiable et organisée entre les appareils situés sur différents réseaux.

Le rôle principal de cette couche des protocoles Internet est de gérer la manière dont les paquets de données sont transmis entre le système source et le système de destination:

- Envoyé

- Segmenté

- Transmis

- Reçu

- Réassemblé

La couche transport est la quatrième couche (couche 4) du modèle OSI (Open Systems Interconnection). Dans le modèle TCP/IP, elle se situe au-dessus de la couche Internet et en dessous de la couche application (généralement la deuxième dans la séquence).

Pour éviter toute confusion: la couche Internet du modèle TCP/IP est en quelque sorte équivalente à la couche réseau du modèle OSI.

Comme mentionné précédemment, le rôle principal de la couche transport est d'acheminer les paquets de données. Beaucoup font confusion à ce sujet, pensant que la couche IP (couche Internet) a également pour fonction d'acheminer des paquets de données.

La différence réside dans les garanties offertes.

En effet, la couche IP achemine également les paquets d'un hôte à un autre, mais elle n'en garantit pas la livraison. La couche transport, quant à elle, assure l'ordre et la livraison des paquets de données à travers les périphériques et les réseaux.

Les deux principaux protocoles qui contribuent à cette fonction sont TCP et UDP.

Qu’est-ce que TCP?

Le protocole TCP (Protocole de contrôle de transmission) définition en tant que protocole Internet de couche transport, cette assure le transfert de données entre les appareils et les applications via Internet. Lors du transfert, TCP vérifie la bonne réception des données par leur destinataire.

En termes simples, TCP garantit l'établissement d'une connexion entre les appareils et le serveur via un réseau.

Comment fonctionne TCP?

Le protocole TCP fonctionne selon un processus en trois étapes, généralement appelé "établissement de connexion en trois temps". Une fois ces trois étapes validées, une connexion est établie entre un périphérique et le réseau.

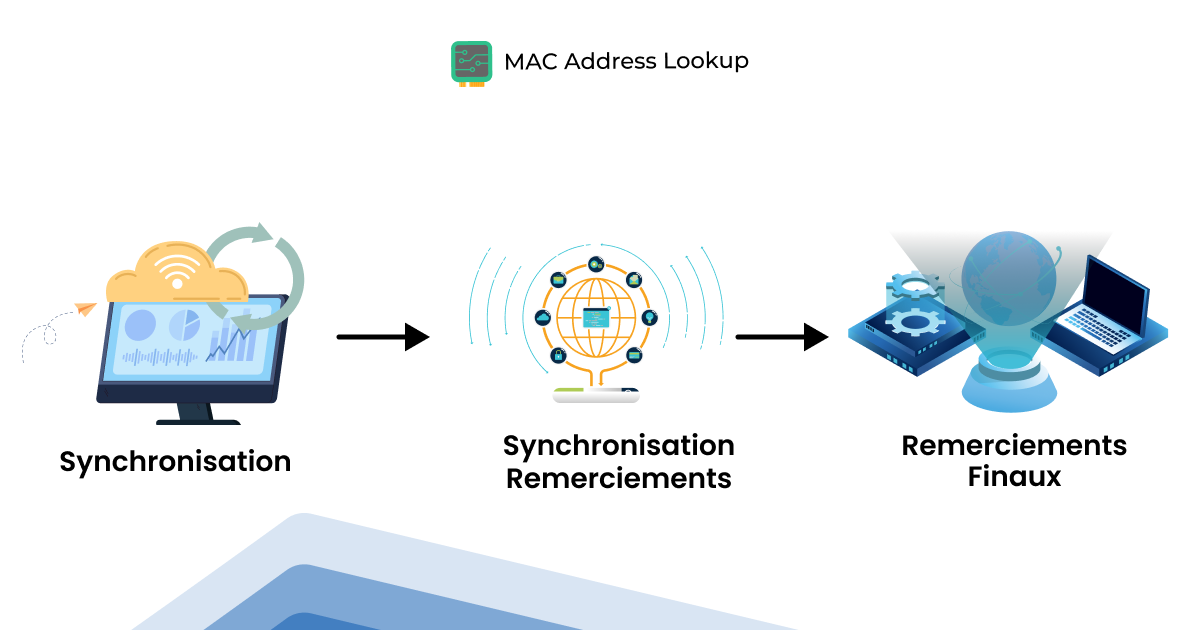

Ce processus en trois étapes, ou établissement de connexion en trois temps du protocole TCP, se déroule comme suit:

Synchronisation ➡ Accusé de réception de synchronisation ➡ Accusé de réception final

Pour une meilleure compréhension, voici comment fonctionne en pratique la poignée de main en trois étapes.

1: Synchronisation

Ce processus débute par l'envoi d'une requête de transfert de données par le périphérique, également appelé "client".

Le client transmet alors un numéro de séquence (SYN) au serveur chargé de traiter la requête. Ce numéro indique au serveur d'initier le transfert du paquet de données.

2: Accusé de réception de la synchronisation

Le serveur accuse réception du numéro SYN envoyé par le client et, en retour, envoie son propre numéro SYN.

3: Remerciements Finaux

Le client (appareil) accuse réception du numéro SYN envoyé par le serveur. Une fois l'accusé de réception validé, une connexion est établie et le transfert de données peut commencer.

Avantages et Inconvénients du TCP

|

Avantages |

Disadvantages |

|

Établit une connexion entre le client et le serveur. |

Utilise plus de bande passante et est plus lent que le protocole UDP. |

|

Fonctionne quel que soit le système d'exploitation de l'appareil. |

Empêcher le chargement des données en cas de perte d'un paquet. |

|

Pris en charge par plusieurs protocoles de routage. |

Réduit le débit de transfert sur les réseaux congestionnés. |

|

Garantit la livraison des données et confirme leur réception une fois qu'elles sont arrivées à destination. |

Ne convient pas à la multidiffusion et à la diffusion. |

|

Fixe et immuable (lié au matériel). |

Peut être dynamique (modifié par le FAI) ou statique (défini manuellement). |

|

Envoie les données en les organisant en séquence. |

Elle est moins efficace dans les réseaux locaux à faible latence où les contrôles de fiabilité ajoutent une surcharge inutile. |

Qu'est-ce que UDP (Protocole de datagramme utilisateur)?

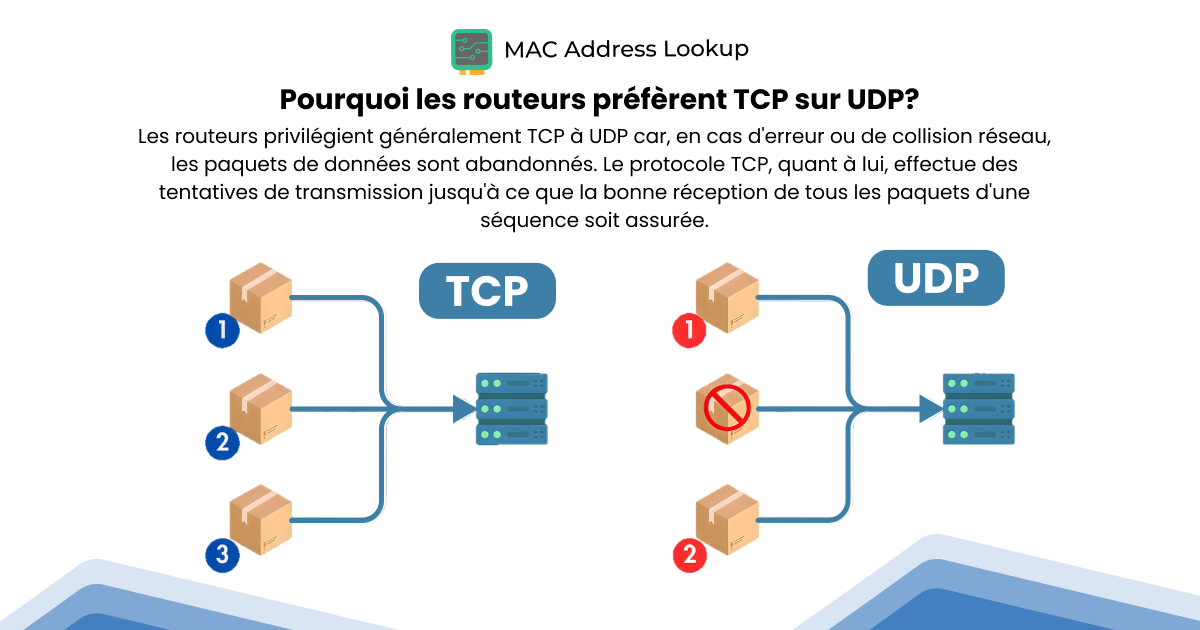

UDP est un protocole de communication (orienté messages) qui permet également le transfert de données entre appareils et réseaux. Cependant, il ne garantit ni ne vérifie la livraison des données. Le protocole UDP est particulièrement adapté aux systèmes de diffusion ou aux applications nécessitant une communication en temps réel.

Comment fonctionne UDP?

Lorsqu'un appareil demande un transfert de données, le protocole UDP initie immédiatement le transfert sans attendre l'établissement d'une connexion. Le processus reste actif jusqu'à la fin du transfert.

Lors du transfert de données, UDP ne vérifie pas si les données ont atteint leur destination. Le transfert se poursuit sans interruption, ce qui explique son débit supérieur à celui de TCP. C'est pourquoi on parle aussi de protocole tirer et oublier. De plus, le transfert de données par UDP est non séquentiel. Il incombe au destinataire d'organiser les données et de leur donner un sens.

Avantages et Inconvénients UDP

|

Avantages |

Inconvénients |

|

Il n'est pas nécessaire d'établir une connexion pour le transfert de données. |

En l'absence de connexion, le transfert de données peut être peu fiable. |

|

Adapté à la multidiffusion et à la diffusion en direct. Il permet également le transfert de données en temps réel. |

Il n'existe aucune confirmation que les données aient atteint leur destination.. |

|

Poursuit la transmission des données sans retransmission, même si certains paquets sont perdus pendant le transfert. |

Abandonner les paquets de données en cas de perturbation ou d'erreur. |

Maintenant que vous connaissez les bases des protocoles TCP et UDP, abordons une question fréquemment posée.

TCP vs UDP : Comparaison détaillée des fonctionnalités

Pour votre commodité, nous avons inclus dans le tableau ci-dessous une comparaison détaillée des fonctionnalités UDP et TCP. Cette comparaison structurée vous permettra de comprendre les différences entre TCP et UDP.

De plus, elle vous aidera à visualiser comment chaque protocole remplit des fonctions distinctes dans la communication réseau, selon les besoins de l'application.

|

Fonctionnalité |

TCP (Protocole de contrôle de transmission) |

UDP (Protocole de datagramme Utilisateur) |

|

Fiabilité |

Fiable, car elle garantit la livraison de tous les colis dans le bon ordre. |

Peu fiables, car il n'y a aucune garantie de livraison, ou bien les colis arrivent dans le désordre. |

|

Type de connexion |

Orienté connexion. Il établit une poignée de main en trois étapes avant le début du transfert de données. |

Sans connexion. Il envoie les paquets directement sans établir de connexion. |

|

Vitesse |

Plus lent en raison de la reconnaissance et du séquençage. |

Fonctionne plus rapidement car il transmet des données sans établir de connexion. |

|

Gestion des erreurs |

Retransmettre les paquets de données susceptibles d'être perdus en raison d'erreurs. |

NAucune retransmission des paquets de données n'a lieu s'ils sont perdus en raison d'une erreur ou d'une congestion du réseau. |

|

Cas utilisation |

|

|

|

Taille l'en-tête |

Plus volumineux (généralement 20 octets). |

Plus petit (généralement 8 octets). |

Les protocoles TCP et UDP fonctionnent tous deux au niveau de la couche IP. Cependant, leurs philosophies structurelles et opérationnelles répondent à des besoins de communication différents.

La comparaison que nous avons effectuée jusqu'à présent comprend les éléments suivants:

- Le protocole TCP privilégie la fiabilité et l'intégrité des données.

- Le protocole UDP privilégie la vitesse et l'efficacité.

Quand utiliser TCP ou UDP ?

Le choix entre TCP et UDP dépend en réalité des besoins spécifiques de l'application.

TCP est idéal pour les applications où les éléments suivants sont essentiels:

- Données

- Intégrité

- Ordre

- Fiabilité

Le protocole TCP garantit que chaque paquet envoyé est reçu exactement comme prévu. Le tableau ci-dessous présente les cas d'utilisation courants du protocole TCP:

|

Cas d'utilisation |

Raisonnement |

|

Navigation Web (HTTP/HTTPS) |

Le protocole TCP permet une navigation web fiable en garantissant le chargement précis et dans le bon ordre des pages web. |

|

E-mail (SMTP, POP3, IMAP) |

Le protocole TCP garantit le transfert des messages électroniques sans perte de données. |

|

Transfert de Fichiers (FTP, SFTP) |

Permet une transmission complète et précise des fichiers pour des téléchargements ou des chargements réussis. |

|

Accès à distance (SSH, Telnet) |

Assurez une communication séquentielle et que les réponses parviennent de manière fiable afin de maintenir le contrôle de la session. |

En revanche, le protocole UDP est idéal pour les situations où la vitesse et la réactivité priment sur la fiabilité absolue. Conçu pour transmettre des données en continu, il n'attend ni l'établissement de la connexion ni les accusés de réception. C'est ce qui le rend plus rapide et plus performant pour les applications en production.

|

Cas Utilisation |

Raisonnement |

|

Médias en streaming (YouTube, Netflix, IPTV) |

Pour la diffusion en ligne, un débit élevé est nécessaire et une légère perte de paquets est tolérée. C'est pourquoi le protocole UDP est privilégié. |

|

Jeux en ligne |

Le protocole UDP facilite les mises à jour immédiates des jeux et offre une réactivité élevée. |

|

Appels VoIP et vidéo |

Ici, le protocole UDP permet de réduire la latence et d'éviter ainsi toute distorsion lors des appels. |

|

Requêtes DNS |

Le protocole UDP permet d'envoyer des requêtes légères et uniques avec un délai minimal. |

En matière de conception pratique de réseaux :

- TCP = Axé sur la précision (fiable, ordonné, plus lent)

- UDP = Axé sur la vitesse (non fiable, non ordonné, plus rapide)

Considérations de sécurité pour TCP et UDP

Nous avons donc appris jusqu'à présent que TCP et UDP jouent un rôle essentiel dans la communication réseau. Cependant, bien qu'utiles, ces deux protocoles présentent également certains risques de cybersécurité. Cela s'explique par leurs différences de conception fondamentales : l'un est orienté connexion, l'autre non.

Nous allons maintenant aborder individuellement les principales considérations de sécurité pour chaque protocole.

Considérations de sécurité pour UDP

Le protocole UDP fonctionne indépendamment de l'établissement de la connexion et de la vérification de la livraison des données. Cela le rend vulnérable à certaines formes d'abus, comme :

i: Attaques par analyse de port

Les ports UDP sont souvent utilisés pour identifier les services ouverts via des analyses de ports. L'analyse de ports est une étape de reconnaissance courante dans les attaques réseau. Contrairement à TCP, qui répond par des paquets RST pour les ports fermés, UDP renvoie un message ICMP "Port inaccessible ou délai d'attente dépassé" lorsqu'un port est fermé.

C’est pourquoi de nombreux administrateurs réseau utilisent un verifier port ouvert outil identifier et fermer rapidement les ports ouverts inutiles, réduisant ainsi les risques d’attaques.

ii: Attaques par amplification DDoS

Comme le protocole UDP ne nécessite pas d'établissement de liaison, les attaquants peuvent usurper des adresses IP. En utilisant ces adresses usurpées, ils envoient des requêtes à des services UDP ouverts (tels que DNS ou NTP). Ces services répondent à l'adresse IP usurpée, submergeant ainsi la victime d'un trafic réfléchi massif.

Considérations de sécurité pour TCP

Contrairement au protocole UDP, le protocole TCP est basé sur la connexion. Par défaut, il offre certaines protections intrinsèques. Cependant, il introduit également des surfaces d'attaque spécifiques pour les cyberattaques.

i: Exploitation de la poignée de main

En protocole TCP, une négociation en trois étapes est utilisée pour établir une connexion. Les attaquants peuvent exploiter cette faille en envoyant un grand nombre de requêtes SYN, perturbant ainsi la finalisation de la négociation.

Ce procédé est généralement appelé attaque par inondation SYN. Lors d'une telle attaque, les ressources du serveur sont surchargées, et les conditions s'apparentent à une attaque par déni de service (DoS).

ii: Détournement de session

En TCP, l'état des sessions est maintenu. Les données circulent de manière fluide, organisées en séquences numériques. Il arrive que des pirates informatiques parviennent à intercepter ces séquences. Une fois l'interception effectuée, ils peuvent se faire passer pour un utilisateur légitime ou injecter des données malveillantes au cours d'une session active.

Conclusion

TCP et UDP font partie des protocoles Internet et jouent un rôle essentiel dans la communication réseau. TCP assure un transfert de données fiable et vérifie que les données sont bien parvenues à destination. UDP, quant à lui, privilégie la vitesse et l'efficacité. Il permet le fonctionnement d'applications en temps réel telles que les jeux en ligne, les appels vidéo, etc.

Dans cet article, nous avons expliqué les principales différences entre TCP et UDP. Nous espérons qu'il vous a permis de mieux les comprendre. Si ce guide vous a été utile, n'hésitez pas à consulter nos autres articles pour approfondir vos connaissances en matière de réseaux.