Comment les pirates utilisent l'usurpation d'adresse MAC et comment l'empêcher

Points clés

- L'usurpation d'adresse MAC permet aux pirates de masquer la véritable identité de leur appareil et d'usurper l'identité d'autres appareils sur un réseau.

- Les cybercriminels utilisent l'usurpation d'adresse MAC pour contourner les filtres de sécurité, mener des attaques de l'homme du milieu et échapper au suivi des appareils.

- Des techniques telles que des outils de système d'exploitation, des logiciels dédiés et des scripts d'automatisation sont couramment utilisées pour l'usurpation d'adresse MAC.

- La détection et la prévention reposent sur une combinaison de formation des employés, de systèmes de détection d'intrusion (IDS), de chiffrement renforcé et de politiques de confiance zéro via le contrôle d'accès au réseau (NAC).

- Un audit régulier de votre réseau et l'utilisation d'outils d'identification des appareils peuvent également contribuer à repérer et à bloquer les adresses MAC usurpées avant qu'elles ne causent des dommages. dommages.

La cybersécurité est l'une des principales préoccupations du XXIe siècle. Ceci est dû à la popularité et à l'utilité d'Internet. La majeure partie du monde est désormais connectée via ce média. Cela signifie que les gens peuvent se rencontrer, travailler, collaborer et se divertir au-delà des frontières de leur pays, depuis le confort de leur domicile.

Cette connectivité accrue comporte de nombreux risques. Les pirates informatiques sont prompts à exploiter la moindre faille pour détourner des communications importantes et accéder à des données sensibles. Ces données peuvent être des mots de passe, des identifiants de connexion, des informations bancaires, et bien plus encore. Les pirates peuvent les utiliser pour usurper l'identité et commettre des fraudes.

L'usurpation d'adresse MAC est l'une des méthodes les plus sophistiquées pour détourner les communications sur Internet. L'usurpation d'adresse MAC permet aux pirates d'usurper l'identité d'autrui et d'intercepter les communications.

Examinons en détail l'usurpation d'adresse MAC, son utilisation et les moyens de s'en protéger.

Qu'est-ce qu'une adresse MAC ?

Pour comprendre l'usurpation d'adresse MAC, il est essentiel de savoir ce qu'est une adresse MAC. Voici une explication simple :

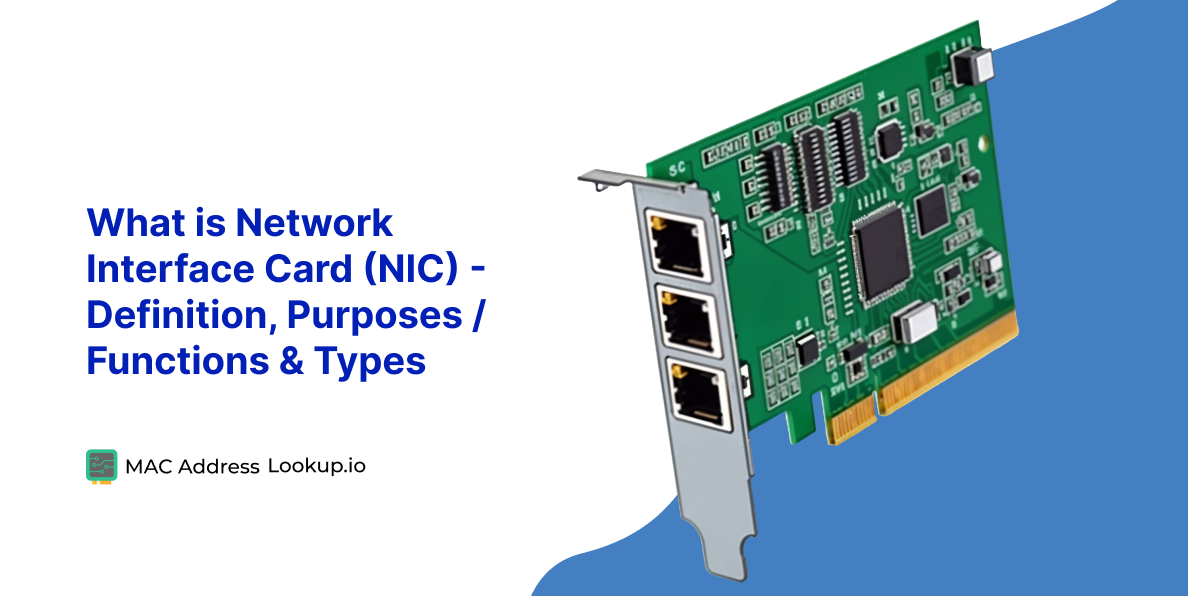

Tous les appareils connectés à Internet sont équipés d'une carte réseau (NIC). La carte réseau possède tous les protocoles et ports matériels permettant à un appareil de se connecter à un réseau.

Chaque carte réseau possède une adresse MAC. Une adresse MAC est un nombre hexadécimal à 12 chiffres. Son format peut être le suivant :

4a:5b:7c:8d:9f:2e

Cette adresse MAC est unique à chaque carte réseau et est codée au niveau matériel. Elle ne peut donc pas être modifiée, sauf si vous changez complètement la carte réseau.

Une adresse MAC permet d'identifier un appareil sur un réseau, afin que toutes les communications qui lui sont destinées puissent lui être adressées. Les adresses MAC sont principalement privées et ne sont utilisées que dans les réseaux internes. Elles ne sont pas accessibles au public sur Internet.

Cela dit, il existe des moyens de connaître l'adresse MAC d'un appareil si vous disposez des accès et des compétences techniques appropriés.

Qu'est-ce que l'usurpation d'adresse MAC ?

L'usurpation d'adresse MAC consiste à modifier l'apparence de l'adresse MAC de votre appareil sur le réseau. La véritable adresse MAC reste la même, mais vous transmettez de fausses données au réseau.

De cette façon, l'identité de votre appareil est masquée et vous pouvez usurper l'identité d'un autre appareil. C'est le principe de base de l'usurpation d'adresse MAC.

L'usurpation d'adresse MAC a des utilisations légitimes et illicites. Il est important de comprendre que l'usurpation d'adresse MAC n'est pas illégale, mais que son utilisation à des fins de piratage l'est.

Comment les pirates utilisent-ils l'usurpation d'adresse MAC ?

Comment les acteurs malveillants utilisent-ils l'usurpation d'adresse MAC ? Pour qu'un pirate puisse utiliser l'usurpation d'adresse MAC, il doit accéder à votre réseau. Si vous craignez une attaque par usurpation d'adresse MAC, vous devez également vérifier la sécurité de votre réseau.

Voyons maintenant comment les pirates utilisent l'usurpation d'adresse MAC.

-

Contournement de la sécurité

De nombreux réseaux imposent des règles de sécurité pour limiter les accès non autorisés. L'un des moyens les plus efficaces d'imposer une telle limite est le filtrage par adresses MAC.

Le filtrage par adresses MAC est une technique par laquelle un administrateur réseau fournit une liste blanche d'adresses MAC au réseau, et seules les adresses figurant sur cette liste sont autorisées à s'y connecter. Tout appareil possédant une adresse MAC différente est rejeté et ne peut pas se connecter.

Le point d'accès (le routeur qui permet aux autres appareils de se connecter) d'un réseau vérifie systématiquement l'adresse MAC de tout appareil qui tente de s'y connecter. Cela est possible car, dans les réseaux modernes, tous les appareils affichent leur adresse MAC au point d'accès lorsqu'ils tentent de se connecter.

De cette façon, le point d'accès peut appliquer le filtrage par adresses MAC.

Si un pirate connaît l'une des adresses MAC de la liste blanche, il peut usurper sa propre adresse MAC et l'utiliser pour contourner le filtrage. Il obtient ainsi accès au réseau. À partir de là, ils peuvent commettre diverses actions néfastes, comme voler des données ou implanter un virus.

-

Réalisation d'attaques de l'homme du milieu

Une attaque de l'homme du milieu (MITM) est un type de cyberattaque par lequel un acteur malveillant s'interpose entre deux appareils. Il intercepte toutes les communications légitimes et peut les altérer de diverses manières.

L'usurpation d'adresse MAC permet à un acteur malveillant d'intercepter les communications destinées à un autre appareil en usurpant son adresse MAC. De cette façon, il peut intercepter des données et informations sensibles et transmettre de faux messages au véritable destinataire.

Dans un grand réseau, une telle intrusion peut passer inaperçue pendant longtemps.

-

Éviter le suivi

De nombreux pirates informatiques usurpent leurs adresses MAC et IP avant d'attaquer un réseau. En effet, ces deux adresses permettent d'identifier un appareil spécifique et de remonter jusqu'à la véritable personne à l'origine de l'attaque.

Les pirates informatiques utilisent souvent l'usurpation d'adresse MAC et IP pour dissimuler leur identité et mener leurs activités malveillantes sans crainte.

Techniques utilisées pour l'usurpation d'adresse MAC ?

L'usurpation d'adresse MAC ne se résume pas à une seule technique. C'est un concept, et il peut être exécuté de plusieurs manières. Connaître ces méthodes est crucial pour les éviter ; après tout, comment lutter contre ce que l'on ignore ?

Voici un aperçu des principales techniques d'usurpation d'adresse MAC.

Utilisation des outils du système d'exploitation

Les systèmes d'exploitation tels que Windows et Linux disposent d'outils intégrés qui vous permettent de modifier votre adresse MAC au niveau logiciel. Vous pouvez utiliser ces outils pour saisir manuellement une nouvelle adresse MAC et masquer votre adresse réelle.

Sous Linux, vous pouvez le faire avec des commandes du terminal, tandis que sous Windows, vous aurez besoin de l'invite de commande. Cette méthode est manuelle et ne modifie pas automatiquement l'adresse MAC. Ainsi, si vous souhaitez changer votre adresse MAC, vous devrez le faire manuellement à chaque fois.

Avec des outils dédiés

Windows et Linux disposent de nombreux outils permettant de modifier l'adresse MAC de votre appareil.

Sous Linux, l'une des options les plus populaires est Macchanger. Il offre de nombreuses fonctionnalités, comme la randomisation de votre adresse MAC, sa modification automatique et la définition d'adresses MAC différentes pour différents réseaux.

Sous Windows, vous pouvez effectuer la plupart des mêmes opérations à l'aide d'outils tels que TMAC et SMAC.

Utilisation de scripts d'automatisation

Il s'agit probablement de la méthode d'usurpation d'adresse MAC malveillante la plus couramment utilisée.

Les pirates informatiques peuvent créer des scripts utilisant l'une des méthodes mentionnées précédemment, telles que les commandes et outils du Terminal, pour effectuer automatiquement la rotation des adresses MAC.

Cette approche n'est pas facilement accessible aux utilisateurs lambda qui souhaitent simplement empêcher le suivi et renforcer leur confidentialité. En effet, la création de scripts nécessite des connaissances en programmation.

Comment ces techniques sont-elles utilisées lors de piratages ?

Un pirate informatique peut utiliser l'une des techniques d'usurpation d'adresse MAC mentionnées ci-dessus pour effectuer les opérations suivantes :

Cloner une adresse MAC

En clonant l'adresse MAC d'un autre appareil sur un réseau, le pirate peut recevoir le trafic destiné à l'appareil d'origine. Les pirates informatiques tentent généralement de cloner un appareil important qui recevra des données sensibles afin de les utiliser de manière contraire à l'éthique.

Piratage de session

Le piratage de session est une technique par laquelle un pirate informatique analyse les paquets pour trouver des jetons de session. Ces jetons permettent de contourner la nécessité d'une authentification répétée. Grâce à un jeton de session, un pirate peut rouvrir n'importe quelle session d'un appareil cible à l'insu de la victime.

Pour ce faire, les pirates informatiques clonent l'adresse MAC d'un appareil, tel qu'un commutateur ou un routeur réseau. Ainsi, l'appareil du pirate peut se faire passer pour un routeur ou un commutateur du réseau cible et ainsi devenir un filtre à travers lequel circulent toutes les données du réseau.

Cela lui permet d'analyser les paquets, de détourner les jetons de session pour contourner les contrôles d'authentification et de réaliser d'autres opérations malveillantes.

Usurpation d'identité ARP

Dans la plupart des réseaux, il existe un protocole de résolution d'adresse (ARP) qui associe les adresses IP aux adresses MAC. En résumé, le protocole demande à l'ensemble du réseau quelle adresse MAC possède l'adresse IP suivante.

Une attaque par usurpation d'adresse MAC ARP utilise une adresse MAC usurpée pour obtenir l'adresse IP attribuée à l'appareil du pirate et accéder au réseau.

Comment détecter et prévenir les attaques par usurpation d'adresse MAC ?

L'usurpation d'adresse MAC peut être évitée en mettant en œuvre plusieurs mesures de sécurité. Examinons-en quelques-unes.

-

Former les employés à reconnaître et à éviter l'ingénierie sociale

L'usurpation d'adresse MAC peut sembler être un moyen infaillible de pénétrer un réseau, mais ce n'est pas le cas. L'usurpation d'adresse MAC n'est en réalité viable qu'une fois le réseau suffisamment pénétré.

Cela s'explique par le fait que les adresses MAC ne sont ni diffusées ni utilisées en dehors d'un réseau.Réseau interne. Un pirate informatique doit disposer de moyens et de connexions considérables pour pénétrer dans un réseau. Cela comprend :

- Voler une liste blanche pour connaître les adresses IP et MAC autorisées par le système de filtrage.

- Obtenir des informations auprès d’un employé par des tactiques d’ingénierie sociale.

- D’autres moyens non techniques d’obtenir des informations classifiées incluent l’exploitation de comportements imprudents et de pratiques non sécurisées.

Tout cela peut être évité en formant simplement vos employés à la vigilance et à la détection des tentatives de vol d’informations par les pirates informatiques via eux ou leurs systèmes.

Voici comment procéder :

- Fournir au moins deux fois par an des formations/séminaires sur l’ingénierie sociale.

- Assurez-vous que vos employés respectent les bonnes pratiques de sécurité, comme ne pas ouvrir de liens et d’e-mails inconnus et verrouiller leurs systèmes lorsqu’ils ne sont pas utilisés.

- Formez vos employés à ne pas discuter d’informations sensibles par téléphone, par SMS/chats ou autres moyens de communication.

- Formez vos employés à reconnaître les tentatives d'ingénierie sociale visant à divulguer des informations.

- Apprenez à vos employés à ne rien divulguer de leur travail à des personnes extérieures, même les détails les plus banals de leur quotidien au bureau.

Ce faisant, vous compliquez la tâche d'un pirate informatique qui cherche à obtenir les informations et l'accès nécessaires pour utiliser l'usurpation d'adresse MAC.

-

Mettre en place des systèmes de détection d'intrusion (IDS)

Un IDS est un logiciel de surveillance capable d'identifier les anomalies sur un réseau et de détecter une intrusion.

Un IDS peut détecter l'usurpation d'adresse MAC en surveillant des anomalies telles que :

- Plusieurs adresses IP pour une même adresse MAC

- Surveillance des tables ARP Si un appareil (adresse MAC) commence soudainement à se faire passer pour un autre.

- Vérification d'empreintes digitales telles que la version du navigateur, le système d'exploitation, le volume de trafic, les protocoles, etc., pour identifier les adresses MAC clonées.

- Surveillance des changements de port soudains d'une adresse MAC. Cela se produit en cas d'usurpation d'adresse MAC.

Un système de détection d'intrusion (IDS) peut déclencher l'alarme et prendre des mesures de sécurité d'urgence. Il est donc indispensable d'en avoir un pour protéger votre réseau.

-

Configurer un chiffrement fort

L'usurpation d'adresse MAC peut être facilement neutralisée grâce à des techniques de chiffrement fortes. Le chiffrement par clé privée peut vous aider à prévenir les dommages causés par l'usurpation d'adresse MAC.

Avec le chiffrement par clé privée, toutes les communications sur un réseau sont chiffrées. Si quelqu'un consultait le message chiffré, il ne verrait que du charabia.

Les destinataires légitimes disposent de la clé privée nécessaire pour déchiffrer le message et le restituer sous une forme compréhensible.

Un pirate informatique ne disposera pas de cette clé (si toutes vos autres mesures de sécurité sont à la hauteur). Cela signifie que même s'il intercepte le trafic par usurpation d'adresse MAC, il ne peut ni comprendre ni exploiter les données en raison du chiffrement.

Cependant, cela ne fonctionne que si le chiffrement est puissant. Les méthodes de chiffrement faibles peuvent être contournées par force brute, les rendant ainsi inutilisables.

-

Application des politiques Zero Trust via NAC

NAC signifie contrôle d'accès au réseau. Il s'agit d'une solution de sécurité qui contrôle l'accès à un réseau et son étendue.

Par exemple, un administrateur réseau peut bénéficier d'un accès illimité, les employés des ressources de l'entreprise, tandis que les visiteurs n'auront qu'un accès rudimentaire.

Vous pouvez appliquer une politique Zero Trust via NAC qui interdit la connexion au réseau à tous les appareils suspects. Dans ce cas, tous les appareils connectés au réseau doivent subir une vérification approfondie avant d'être autorisés à y accéder.

Cela inclut notamment :

- Vérifications d'identité à l'aide d'identifiants de connexion ou de certificats. Si un pirate ne les possède pas, il n'aura pas accès au réseau.

- Une recherche d'adresse MAC pour vérifier le fournisseur et le type d'appareil d'une connexion. Une adresse MAC usurpée présente souvent une différence entre le type d'appareil affiché dans la recherche OUI et celui annoncé sur le réseau.

- D'autres vérifications de conformité incluent la vérification de l'antivirus installé, des paramètres du pare-feu, de la protection des terminaux et du chiffrement. Si l'un de ces éléments n'est pas conforme à la liste de conformité du NAC, l'accès au réseau sera refusé à l'appareil.

Un NAC utilise diverses méthodes de ce type pour confirmer ses soupçons et interdire l'accès au réseau aux appareils. L'objectif est que si un appareil suspect n'arrive jamais sur votre réseau, il n'y aura aucune possibilité d'usurpation d'adresse MAC.

Conclusion

Voilà ce qu'est l'usurpation d'adresse MAC et comment les pirates peuvent l'utiliser. L'usurpation d'adresse MAC est une cyberattaque qui se produit généralement en cours de route.Stade avancé d'un piratage en cours mais dissimulé. L'usurpation d'adresse MAC est utilisée pour voler des données sensibles et réaliser des gains financiers illégaux.

Il existe de nombreuses façons de lutter contre l'usurpation d'adresse MAC, et la plupart d'entre elles consistent à renforcer la sécurité de votre réseau. Cependant, vous devez également former vos employés à ne pas divulguer accidentellement des informations aux tactiques d'ingénierie sociale utilisées par les pirates.

Foire aux questions

Peut-on tracer une adresse MAC?

Une adresse MAC, en elle-même, ne peut pas être tracée sur Internet, car il s'agit d'un identifiant matériel utilisé uniquement sur les réseaux locaux. Une fois que les données quittent votre réseau local et circulent sur Internet, votre adresse MAC n'est plus visible. Seule votre adresse IP est utilisée pour le routage.

Cependant, au sein d'un réseau local, les administrateurs réseau ou les outils de sécurité peuvent enregistrer et suivre les appareils grâce à leurs adresses MAC.

L'usurpation d'adresse MAC est-elle illégale?

L'usurpation d'adresse MAC (le fait de modifier ou de falsifier l'adresse MAC d'un appareil) n'est pas intrinsèquement illégale. Dans de nombreux cas, les utilisateurs usurpent leur adresse MAC à des fins de confidentialité ou de test. Cependant, l'utilisation de l'usurpation d'adresse MAC pour contourner les restrictions réseau, se faire passer pour d'autres appareils ou commettre une fraude peut être considérée comme illégale, selon la législation de votre région.

L'usurpation d'adresse MAC peut-elle fonctionner sur le Wi-Fi?

Oui, l'usurpation d'adresse MAC peut fonctionner sur les réseaux Wi-Fi. Lorsqu'un appareil se connecte à un réseau sans fil, l'adresse MAC fait partie des données qui l'identifient auprès du routeur.

Si vous usurpez l'adresse MAC avant la connexion, le routeur et tout autre appareil connecté au réseau verront la fausse adresse plutôt que la vraie.

Comment savoir si quelqu'un usurpe mon adresse MAC?

Détecter une usurpation d'adresse MAC peut être délicat, mais il existe des signes que vous pouvez surveiller. Si votre réseau rencontre des conflits d'appareils, des déconnexions inattendues ou si vous remarquez des adresses MAC en double dans les journaux de votre routeur ou dans les outils de surveillance réseau, cela peut indiquer que quelqu'un usurpe votre adresse MAC. Les administrateurs réseau utilisent souvent des logiciels de surveillance spécialisés pour détecter et résoudre ces problèmes.