Was ist ein MAC-Flooding-Angriff? Alles, was Sie darüber wissen müssen

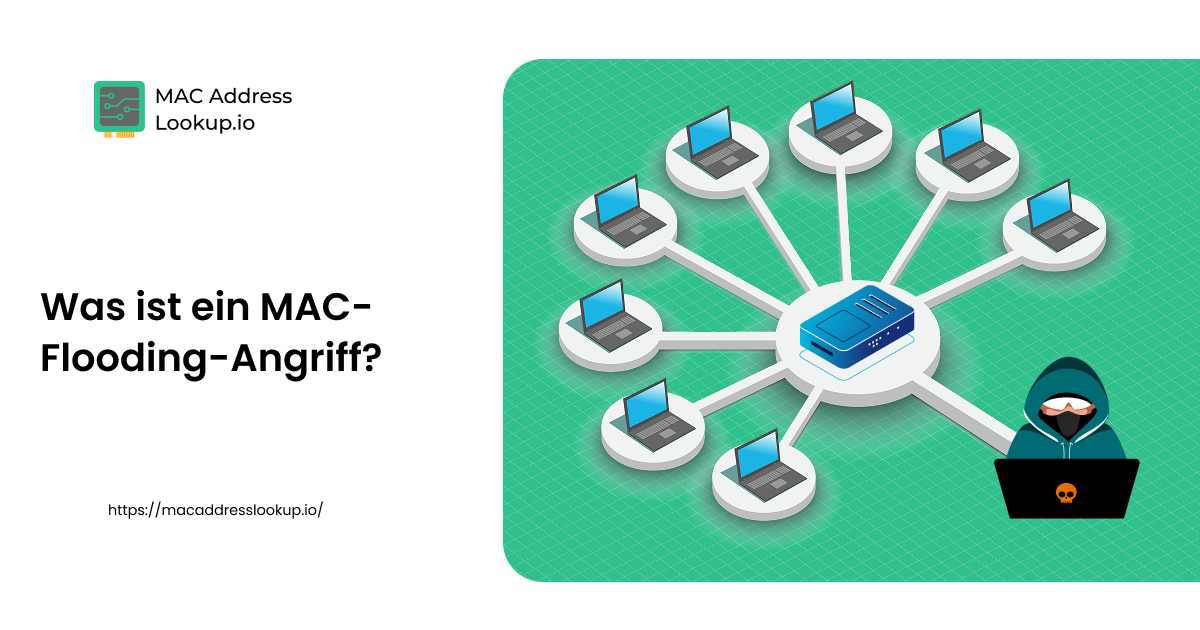

Ein MAC-Flooding-Angriff ist eine Art Cyberangriff, mit dem Hacker Nutzerdaten über ein lokales Netzwerk stehlen. Auch Netzwerke im Internet bilden hier keine Ausnahme. Bei diesem Angriff überfluten Hacker den Netzwerk-Switch mit Datenpaketen.

Ein Switch ist ein System, das eingehende Datenpakete in einem Netzwerk sortiert und an das entsprechende Gerät weiterleitet. Dieser Blogbeitrag bietet Ihnen alle wichtigen Informationen zu einem MAC-Flooding-Angriff: Was ist das, wie funktioniert es und vieles mehr.

Was ist eigentlich ein MAC-Flooding-Angriff?

MAC-Flooding ist ein Cyberangriff, der über die MAC-Adresse (Media Access Control) ausgeführt wird, die für jedes Gerät eindeutig ist. Diese Adresse dient der Identifizierung von Geräten in einem lokalen Netzwerk. Anhand dieser Adressen (MAC) werden die Geräte kategorisiert und Verbindungen mit den entsprechenden Ports im lokalen Netzwerk hergestellt, um Daten zu übertragen.

Das System, das die Daten über ein lokales Netzwerk empfängt und an den richtigen Port des Geräts weiterleitet, wird als Switch bezeichnet. Ein Switch verfügt über eine Weiterleitungstabelle (auch CAM-Tabelle genannt), die alle passenden MAC-Adressen der darin aufgeführten physischen Ports enthält.

Empfängt ein Switch Datenpakete von einer neuen MAC-Adresse, fügt er diese seiner Weiterleitungstabelle hinzu und verknüpft sie mit dem entsprechenden Port, um den reibungslosen Betrieb der Dienste zu gewährleisten.

Hacker überfluten die CAM-Tabelle massenhaft mit gefälschten Datenpaketen, indem sie MAC-Spoofing oder zufällige Adressen verwenden. Wenn die CAM-Tabelle (Content Accessible Memory) voll ist, erreicht sie einen Punkt, der als „Fail Open Mode“ bezeichnet wird.

An diesem Punkt leitet der Switch alle empfangenen Datenpakete an alle verfügbaren Ports weiter, nicht nur an den Zielport. So beginnt ein MAC-Flooding-Angriff.

Wie MAC-Flooding-Angriffe funktionieren (Schritt für Schritt)

Zum besseren Verständnis wird im Folgenden Schritt für Schritt erklärt, wie MAC-Flooding-Angriffe in der Praxis funktionieren.

Angreifer verbindet sich mit dem lokalen Netzwerk

Um einen MAC-Flooding-Angriff zu starten, verbinden sich Angreifer zunächst mit einem lokalen Netzwerk. Beachten Sie, dass MAC-Flooding nur innerhalb der Broadcast-Domäne eines Switches und nicht remote ausgeführt werden kann.

Um Zugriff auf das lokale Netzwerk zu erhalten, nutzen Angreifer verschiedene Methoden. Gängige Angriffe sind:

- Physischer Anschluss an einen Ethernet-Port im Büro

- Verbindung zu einem ungesicherten oder schlecht segmentierten WLAN

- Ausnutzung eines kompromittierten internen Geräts

Generierung zufälliger Quell-MAC-Adressen

Nach der Verbindung mit einem lokalen Netzwerk generieren Angreifer eine große Anzahl zufälliger MAC-Adressen. Manchmal fälschen sie auch die ursprünglichen MAC-Adressen. Diese Adressen werden als Quell-MACs in Ethernet-Frames verwendet.

Hierfür nutzen sie verschiedene Black-Hat-Tools. Mithilfe dieser Adressen senden sie massenhaft Datenpakete über das Netzwerk. Für das Netzwerk erscheinen diese Datenpakete als von verschiedenen Geräten stammend; in Wirklichkeit werden sie jedoch alle von einem einzigen Gerät gesendet.

Überlastung der CAM-Tabelle

Angreifer senden Datenpakete mit sehr hoher Geschwindigkeit an das lokale Netzwerk. Wie bereits erwähnt, fügt der Switch Datenpakete von einer neuen MAC-Adresse der CAM-Tabelle hinzu. Jede CAM-Tabelle hat jedoch ein spezifisches Limit.

Angreifer senden weiterhin gefälschte Datenpakete, bis die CAM-Tabelle ihre maximale Kapazität erreicht. Sobald dieses Limit erreicht ist, hört der Switch auf, neue MAC-Adressen zu lernen und hinzuzufügen.

Außerdem vergessen sie aufgrund schneller Änderungen die zuvor gespeicherte MAC-Adresse und erreichen einen Punkt, der als „Fail Open Mode“ bezeichnet wird.

Der Datenverkehr wird jetzt übertragen

Wenn der Switch den „Fail Open Mode“ erreicht, überträgt er den gesamten eingehenden Datenverkehr an alle aktiven Ports. Der Grund dafür ist, dass die tatsächlichen Ziel-MACs nicht mehr bekannt sind.

In diesem Fall empfangen alle Benutzer im Netzwerk Datenverkehrssegmente, die nicht für sie bestimmt sind.

Darüber hinaus ignorieren Geräte Quelle und Ziel des Datenverkehrs, mit Ausnahme des Geräts, das der Hacker gerade bedient.

Paket-Sniffer zum Abfangen von Daten

Hacker nutzen Paket-Sniffer, um jeden gesendeten Ethernet-Frame zu analysieren. In dieser Phase kann der Angreifer:

- Unverschlüsselte E-Mails, Benutzernamen oder Passwörter einsehen

- Dateiübertragungen oder interne Kommunikation überwachen

- Sitzungscookies extrahieren, um Logins zu kapern (sofern nicht verschlüsselt)

Bei unverschlüsseltem Datenverkehr kann der Angreifer zudem vollständige Transparenz erlangen.

Wie erkennt man einen MAC-Flooding-Angriff?

MAC-Flooding-Angriffe können ein Netzwerk unbemerkt kompromittieren, daher ist eine frühzeitige Erkennung entscheidend. Im Folgenden finden Sie einige Methoden, die Ihnen helfen, solche Angriffe zu erkennen, bevor sie ernsthaften Schaden anrichten.

1. Ungewöhnliches Netzwerkverhalten

Eine unerwartete Verschlechterung der Netzwerkleistung ist eines der deutlichsten Anzeichen für einen solchen Angriff. Da der Switch während des Angriffs die Datenpakete sendet, erhalten die Geräte im Netzwerk übermäßig viel Datenverkehr. Dies führt zu einer langsamen Internetverbindung und unerwarteten Verbindungsabbrüchen.

Wenn Ihr Netzwerk plötzlich langsamer wird, ohne dass bandbreitenintensive Aufgaben auftreten, untersuchen Sie dies umgehend. Insbesondere auf Layer 2, der für ein lokales Netzwerk (LAN) entscheidend ist.

2. Überwachung von Switch-Protokollen und CAM-Tabellenänderungen

Verwaltete Switches erfassen MAC-Adressen in ihrer CAM-Tabelle. Unter normalen Bedingungen ist eine MAC-Adresse einem bestimmten Port zugeordnet.

Bei einem MAC-Flooding-Angriff erscheinen jedoch viele MAC-Adressen an einem Port. Manchmal füllt sich die Tabelle auch schnell mit zufälligen Adressen.

Überwachen Sie regelmäßig Ihre Switch-Protokolle und MAC-Adresstabellen. Wenn Sie häufige Änderungen und wiederholte Tabellenüberläufe feststellen, ist Ihr Netzwerk möglicherweise einem MAC-Flooding-Angriff ausgesetzt.

3. SNMP-Traps und -Warnungen von Managed Switches

Smarte und Managed Switches unterstützen SNMP (Simple Network Management Protocol). Durch die Konfiguration von SNMP-Traps können Netzwerkadministratoren Warnungen erhalten, wenn:

- Die CAM-Tabellennutzung die maximale Kapazität erreicht

- Verdächtige Verkehrsmuster erkannt werden

- Ports die zulässige Anzahl an MAC-Adressen überschreiten (über Port-Sicherheit)

Wenn Sie von SNMP benachrichtigt werden, z. B. wenn der Schwellenwert der CAM-Tabelle erreicht ist, analysieren Sie die Switch-Protokolle umgehend manuell. Bei verdächtigen Ereignissen ergreifen Sie umgehend Maßnahmen, z. B. durch Blockieren der unbekannten MAC-Adresse oder die Implementierung einer MAC-Filterung.

Wie lässt sich MAC-Flooding verhindern?

Es gibt verschiedene Strategien, um einen MAC-Flooding-Angriff zu verhindern. Im Folgenden stellen wir Ihnen einige wichtige Strategien vor.

MAC-Filterung

Mit der MAC-Filterung können Sie festlegen, welche Adressen eine Verbindung zu einem Netzwerk herstellen dürfen. Indem Sie den Zugriff auf bekannte und vertrauenswürdige Geräte beschränken, verhindern Sie, dass sich unbefugte oder gefälschte Geräte mit Ihrem Netzwerk verbinden.

Aber wie können Sie feststellen, ob das Gerät, das eine Verbindung herstellen möchte, zuverlässig oder gefälscht ist?

Die MAC-Adresssuche kann Ihnen hier helfen. Sie ermöglicht Ihnen, den Gerätehersteller anhand des MAC-Präfixes zu identifizieren.

Wenn ein Gerät einen nicht registrierten Hersteller aufweist (z. B. Geräte, die mit virtuellen Maschinen erstellt wurden), können Sie dies genauer untersuchen, bevor Sie es auf die Whitelist setzen.

Portsicherheit

Die Verwaltung der Portsicherheit ist eine weitere Möglichkeit, sich vor MAC-Flooding in Ihrem Netzwerk zu schützen. Die Portsicherheitsfunktion ist hauptsächlich auf verwalteten Switches verfügbar. Sie ermöglicht es Ihnen, die Anzahl der zulässigen MAC-Adressen pro Port zu begrenzen. Wenn Portsicherheit implementiert ist, wird ein Port automatisch deaktiviert/blockiert, sobald ein Verstoß erkannt wird.

Eine weitere wichtige Maßnahme zur Vorbeugung von Cyberangriffen ist die regelmäßige Überwachung der Software-Ports auf einzelnen Geräten.

Warum?

Weil unnötig offene Ports Hackern das Eindringen in ein Netzwerk erleichtern. Sie können dazu genutzt werden, ein Gerät innerhalb eines Netzwerks zu übernehmen und einen MAC-Flooding-Angriff durchzuführen.

Um zu überwachen, welche Ports in Ihrem Netzwerk geöffnet sind, können Sie unseren Port-Checker verwenden. Wenn Ihr Netzwerkgerät unerwartet offene Ports anzeigt, könnte dies auf ein betrügerisches System hinweisen. Dieses System versucht möglicherweise MAC-Spoofing oder andere Angriffe.

Netzwerksegmentierung

Die Segmentierung Ihres Netzwerks in VLANs (virtuelle LANs) hilft, den Umfang eines Angriffs einzuschränken. Ein MAC-Flooding-Versuch in einem VLAN beschränkt sich auf dieses Segment.

Eine ordnungsgemäße Netzwerksegmentierung trägt außerdem dazu bei, sensible Systeme wie Server vom allgemeinen Benutzerverkehr zu isolieren. Dies verringert ihre Anfälligkeit für Cyberkriminelle.

Wenn Sie eine Netzwerksegmentierung implementiert haben, beeinträchtigt ein Angriff nur ein einzelnes Segment. Der Rest Ihres Netzwerks bleibt isoliert.

Fazit

Ein MAC-Flooding-Angriff ist eine Art von Cyberangriff, bei dem Angreifer einen Netzwerk-Switch mit Datenpaketen unter Verwendung gefälschter MAC-Adressen überfluten. Sie überlasten die Kapazität des Netzwerk-Switches, wodurch eingehender Datenverkehr an alle Ports anstatt an die dedizierten Ports weitergeleitet wird. Dadurch sind nur die von Hackern verwendeten MAC-Adressen für das Netzwerk zugänglich, was es ihnen erleichtert, Benutzerdaten abzugreifen. Durch die Implementierung präventiver Strategien können Sie Ihr lokales Netzwerk jedoch vor MAC-Flooding-Angriffen schützen.